Gestion du pare-feu

Le routeur Centro Business dispose de deux variantes de pare-feu indépendantes. En règle générale, le pare-feu LAN est actif et, en cas d’utilisation de la DMZ, le pare-feu DMZ s’active en plus. Dans les deux cas, il est possible de personnaliser la configuration en définissant ses propres règles.

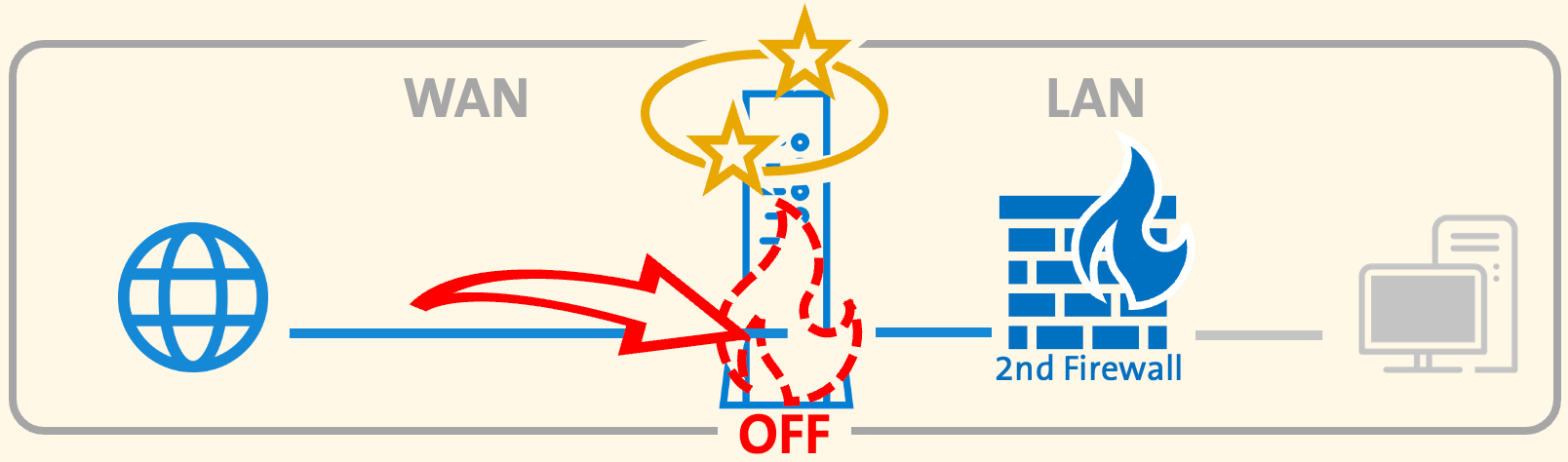

Le statut du pare-feu réglé sur Off n’est pas une option !

Surtout lorsque l’infrastructure LAN est rendue accessible depuis Internet, l’utilisateur est 100 % responsable de sa propre protection et de celle du système !

Le client accepte contractuellement cette obligation dans les "Conditions particulières Internet".

Objectif et finalité

Pour restreindre le trafic Internet entrant dans le LAN ou la DMZ du client, il est essentiel d’utiliser le pare-feu. Cela est extrêmement important pour garantir la sécurité et la stabilité de l’infrastructure du client.

Important à savoir

Toute requête provenant d’Internet (WAN) qui atteint avec succès un appareil du LAN (ou le 2nd Firewall) dans le réseau crée une entrée dans la table NAT du routeur Centro Business – à condition que le pare-feu du routeur n’ait pas déjà rejeté (DROP) la requête auparavant.

Si la connexion devient la cible d’une attaque et que le pare-feu ne parvient pas à bloquer efficacement les requêtes entrantes, la table NAT finit par se remplir. Cela peut entraîner un dysfonctionnement du routeur ou des instabilités.

Configurer le pare-feu

- Centro Business 3.0 (jusqu'en Q4-2025)

- Centro Business 3.0 (à partir de Q4-2025)

- Centro Business 2.0

Paramètres de base (filtres de paquets LAN et DMZ)

Les paramètres du pare-feu affichés dans le portail du routeur sous Pare-feu ➜ Paramètres de base dépendent de la connexion ou de l’utilisation d’adresses IP fixes.

Si aucune adresse IP publique fixe n’est souscrite ou si la DMZ n’est pas activée, seul le pare-feu LAN s’affiche.

Si la DMZ est activée, le pare-feu LAN ainsi que le pare-feu DMZ s’affichent.

Pour chaque pare-feu, l’un des niveaux suivants peut être sélectionné :

- Balanced (Default):

Si les règles de redirection de ports correspondantes sont configurées, le pare-feu transfère dans ce mode tout le trafic entrant et sortant vers et depuis le LAN ou la DMZ, à l’exception d’un groupe défini de protocoles.

- Strict:

Le pare-feu bloque le trafic entrant vers le LAN ou la DMZ, à l’exception de quelques règles utilisées pour l’administration du routeur. Pour le trafic sortant du LAN ou de la DMZ du client, seul un petit groupe de ports est bloqué.

- Custom:

Tout le trafic entrant pour les adresses IPv4 et IPv6 vers le LAN du client est bloqué. Tout le trafic sortant depuis le LAN du client est autorisé.

- OFF: Swisscom ne le recommande PAS !

Le pare-feu est désactivé. Les connexions entrantes et sortantes vers et depuis le LAN ou la DMZ du client sont autorisées et il existe un risque de dysfonctionnement dû à une table NAT saturée.

Ajouter ou modifier des règles de filtrage

Dès que le niveau du pare-feu pour le LAN ou la DMZ est réglé sur Custom, des règles individuelles peuvent être définies ou des règles existantes adaptées. Il faut définir si le filtrage doit concerner le trafic entrant depuis Internet ou le trafic sortant depuis le réseau du client.

Les nouvelles règles sont créées via Ajouter dans les sections correspondantes : Règles du pare-feu LAN, règles du pare-feu DMZ, règles WAN-LAN ou règles LAN-WAN.

Chaque règle se compose des éléments suivants :

Paramètres de la règle

- Nom (choix libre)

- Statut (activé/désactivé)

- Logs (oui/non) --> À activer uniquement pour l’analyse de dérangements

Modifier les politiques

- Politiques (accepter ou refuser)

- Ports de destination (port prédéfini ou individuel via "Custom Appliance" pour un port unique, une plage de ports ou plusieurs ports/plages)

- Ports source (port prédéfini ou individuel via "Custom Appliance" pour un port unique, une plage de ports ou plusieurs ports/plages)

Règles d’adresses IP

- Version IP (indifférent, IPv4 ou IPv6)

- Type de destination (IPv4 ou IPv6) adresse quelconque / adresse unique / sous-réseau / plage d’adresses

- Type de source (IPv4 ou IPv6) adresse quelconque / adresse unique / sous-réseau / plage d’adresses

Les optimisations et les ajustements ont été communiqués dans la: Centro Business 3.0 Firmware Release-Note "B41" (10.04.10).

Paramètres de base (filtres de paquets LAN et DMZ)

Les paramètres du pare-feu affichés dans le portail du routeur sous Pare-feu ➜ Paramètres de base dépendent de la connexion ou de l’utilisation d’adresses IP fixes.

Si aucune adresse IP publique fixe n’est souscrite ou si la DMZ n’est pas activée, seul le pare-feu LAN s’affiche.

Si la DMZ est activée, les pare-feu LAN et DMZ s’affichent.

Pour chaque pare-feu, l’un des niveaux suivants peut être sélectionné :

- Strict (Default):

Le pare-feu bloque le trafic entrant vers le LAN ou la DMZ, à l’exception de quelques règles utilisées pour l’administration du routeur.

En ce qui concerne le trafic sortant du LAN ou de la DMZ, seul un petit groupe de ports est bloqué.

- Custom: Tout le trafic entrant pour les adresses IPv4 et IPv6 vers le LAN du client est bloqué. Tout le trafic sortant depuis le LAN du client est autorisé.

Ajouter ou modifier des règles de filtrage

Dès que le niveau du pare-feu est réglé sur Custom, des règles individuelles peuvent être créées ou adaptées. Il faut définir si le filtrage porte sur le trafic entrant depuis Internet ou le trafic sortant du réseau client.

Les nouvelles règles sont créées via Ajouter dans les sections correspondantes : Règles du pare-feu LAN, règles du pare-feu DMZ, règles WAN-LAN ou LAN-WAN.

Chaque règle se compose des éléments suivants :

Paramètres de la règle

- Nom (choix libre)

- Statut (activé/désactivé)

- Logs (oui/non) --> À activer uniquement pour l’analyse de dérangements

- Protocoles ("indifférent", ICMP seulement, GRE seulement, AH seulement, ESP seulement)

Modifier les politiques

- Politiques (accepter ou refuser)

- Ports de destination (port prédéfini ou individuel via "Custom Appliance")

- Ports source (port prédéfini ou individuel via "Custom Appliance")

Règles d’adresses IP

- Version IP (indifférent, IPv4 ou IPv6)

Si IPv4 ou IPv6 est sélectionné :- Type de critère destination (IPv4 ou IPv6) adresse quelconque / adresse unique / sous-réseau / plage d’adresses

- Type de critère source (IPv4 ou IPv6) adresse quelconque / adresse unique / sous-réseau / plage d’adresses

Paramètres de base (filtres de paquets LAN et DMZ)

Les paramètres du pare-feu affichés dans le portail du routeur sous Pare-feu ➜ Paramètres de base dépendent de la connexion ou de l’utilisation d’adresses IP fixes.

Si aucune adresse IP publique fixe n’est souscrite ou si la DMZ n’est pas activée, seul le pare-feu LAN s’affiche.

Si la DMZ est activée, les pare-feu LAN et DMZ s’affichent.

Pour chaque pare-feu, l’un des niveaux suivants peut être sélectionné :

- Balanced (Default):

Si les règles de redirection de ports correspondantes sont configurées, le pare-feu transfère dans ce mode tout le trafic entrant et sortant vers et depuis le LAN ou la DMZ, à l’exception d’un groupe défini de protocoles.

- Strict:

Le pare-feu bloque le trafic entrant vers le LAN ou la DMZ, sauf quelques règles d’administration du routeur. Pour le trafic sortant, seul un petit groupe de ports est bloqué.

- Custom:

Tout le trafic entrant pour les adresses IPv4 et IPv6 vers le LAN du client est bloqué. Tout le trafic sortant depuis le LAN du client est autorisé.

- OFF: Swisscom ne le recommande PAS !

Le pare-feu est désactivé. Les connexions entrantes et sortantes vers et depuis le LAN ou la DMZ du client sont autorisées, avec risque de dysfonctionnement dû à une table NAT saturée.

Ajouter ou modifier des règles de filtrage

Dès que le niveau du pare-feu est réglé sur Custom, des règles individuelles peuvent être définies ou adaptées. Il faut définir si le filtrage porte sur le trafic entrant depuis Internet ou le trafic sortant du réseau client.

Les nouvelles règles sont créées via Ajouter dans les sections correspondantes : Règles du pare-feu LAN, règles du pare-feu DMZ, règles WAN-LAN ou LAN-WAN.

Chaque règle se compose des éléments suivants :

Paramètres de la règle

- Nom (choix libre)

- Statut (activé/désactivé)

- Logs (oui/non) --> À activer uniquement pour l’analyse de dérangements

Modifier les politiques

- Politiques (accepter ou refuser)

- Ports de destination (port prédéfini ou individuel via "Custom Appliance")

- Ports source (port prédéfini ou individuel via "Custom Appliance")

Règles d’adresses IP

- Version IP (indifférent, IPv4 ou IPv6)

- Type de destination (IPv4 ou IPv6) adresse quelconque / adresse unique / sous-réseau / plage d’adresses

- Type de source (IPv4 ou IPv6) adresse quelconque / adresse unique / sous-réseau / plage d’adresses

FAQ – Gestion du pare-feu

Qu’est-ce qu’un pare-feu ?

Un pare-feu est une application de sécurité réseau physique ou virtuelle

qui surveille le trafic réseau entrant et sortant

et agit comme une "porte" sécurisée entre le réseau et Internet.

Comment fonctionnent les pare-feu ?

Un pare-feu agit comme une passerelle sécurisée et analyse les paquets de données entrants et sortants

afin de déterminer s’ils peuvent être transmis en toute sécurité.

Puis-je sauvegarder une configuration complexe du pare-feu ?

Oui, plus d’informations sont disponibles dans la section Sauvegarde et restauration

Ai-je besoin de plusieurs pare-feu ?

Cela dépend entièrement de l’infrastructure du client.

Pour un usage privé ou un bureau individuel, un seul pare-feu suffit.

Pour les organisations plus grandes, plusieurs pare-feu peuvent être nécessaires en fonction de la taille du réseau – en particulier si celui-ci inclut des succursales, des utilisateurs distants, etc.

Que peut-il se passer si je n’utilise pas de pare-feu?

Si le pare-feu est désactivé, tout le trafic entrant et sortant peut transiter librement par le réseau Swisscom. Les attaques en sont la conséquence immédiate ! Cela nuit gravement au niveau de confiance et à la réputation de l’ISP au niveau international (blacklisting). Swisscom ne le recommande PAS !

Il manque quelque chose ? Faites-nous part de votre avis !

pilot@swisscom.com

Veuillez préciser dans quel domaine vous attendiez autre chose ou comment nous pourrions améliorer la documentation.