Firewall Management

Der Centro Business Router verfügt über zwei unabhängige Firewall Varianten. Im Normalfall arbeitet die LAN Firewall und im Fall der DMZ Verwendung, zusätzlich die DMZ Firewall. Für beide Fälle besteht die Möglichkeit, eine Personalisierung durch eigene Regeln zu konfigurieren.

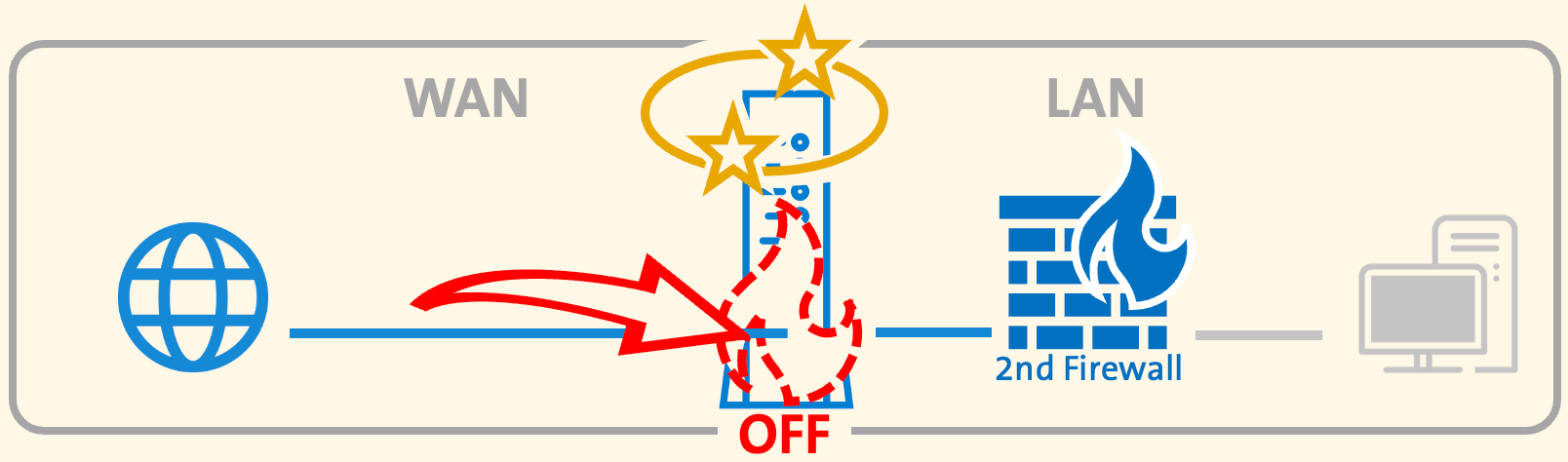

Firewall Status auf Off, ist keine Option!

Besonders wenn LAN-Infrastruktur im Internet zugänglich gemacht wird, ist der Anwender 100 % in der Eigenverantwortung, sich und das System zu schützen!

Dieser Pflicht stimmt der Kunde mit den "Besonderen Bedingungen Internet" vertraglich bei.

Ziel und Zweck

Um den Internetverkehr in das LAN oder in die DMZ des Kunden zu beschränken, muss die Firewall verwendet werden. Dies ist extrem wichtig, um die Sicherheit und Stabilität der Kundeninfrastruktur zu gewährleisten.

Wichtig zu wissen

Jede Anfrage, die aus dem Internet (WAN) erfolgreich ein LAN-Gerät (oder die 2nd Firewall) im Netzwerk erreicht, erzeugt auf dem Centro Business Router einen NAT-Session-Eintrag – sofern die Router-Firewall die Anfrage nicht bereits zuvor verwirft (DROP).

Wird der Anschluss Ziel einer Attacke und kann die Firewall die eingehenden Anfragen nicht wirksam blockieren, füllt sich die NAT-Session-Tabelle. Dies kann letztlich zu einer Funktionsstörung des Routers oder zu Instabilitäten führen.

Firewall konfigurieren

- Centro Business 3.0 (bis Q4-2025)

- Centro Business 3.0 (ab Q4-2025)

- Centro Business 2.0

Grundeinstellungen (LAN- und DMZ-Paketfilter)

Die im Router-Portal unter dem Reiter Firewall ➜ Grundeinstellungen angezeigten Firewall-Einstellungen hängen von der Verbindung oder der Verwendung fixer IP-Adressen ab.

Wenn keine fixen öffentlichen IP-Adressen abonniert wurden oder DMZ nicht aktiviert ist, wird nur die LAN-Firewall angezeigt.

Wenn DMZ aktiviert ist, werden sowohl die LAN- als auch die DMZ-Firewall angezeigt.

Für jede Firewall kann eine der folgenden Firewall-Stufen ausgewählt werden:

- Balanced (Default):

Sofern entsprechende Portweiterleitungsregeln konfiguriert sind, leitet die Firewall in diesem Betriebsmodus den gesamten ausgehenden und eingehenden Datenverkehr von und zu LAN oder DMZ weiter, mit Ausnahme einer definierten Gruppe von Protokollen.

- Strict:

Die Firewall blockiert eingehenden Datenverkehr zu LAN oder DMZ, mit Ausnahme einiger weniger Regeln, die für die Routerverwaltung verwendet werden. In Bezug auf ausgehenden Datenverkehr vom LAN oder DMZ des Kunden wird nur eine kleine Gruppe von Ports blockiert.

- Custom:

Der gesamte eingehende Datenverkehr für IPv4- und IPv6-Adressen zum LAN des Kunden wird blockiert. Der gesamte ausgehende Datenverkehr vom LAN des Kunden wird durchgelassen.

- OFF: Swisscom empfiehlt das NICHT!

Die Firewall ist ausgeschaltet. Sowohl eingehende als auch ausgehende Verbindungen zum und vom LAN oder der DMZ des Kunden werden durchgelassen, und es besteht das Risiko einer Funktionsstörung infolge voller NAT-Session-Tabelle.

Filterregeln hinzufügen oder bearbeiten

Sobald die Firewall-Stufe des LAN oder der DMZ auf Custom gesetzt ist, können individuelle Regeln definiert oder bestehende angepasst werden. Dabei wird festgelegt, ob eingehender Verkehr aus dem Internet oder ausgehender Verkehr aus dem Kundennetz gefiltert werden soll.

Neue Regeln werden über Hinzufügen in den entsprechenden Bereichen erstellt: LAN-Firewall-Regeln, DMZ-Firewall-Regeln, WAN-LAN-Regeln oder LAN-WAN-Regeln.

Jede Filterregel besteht aus den folgenden Datenelementen:

Regeleinstellungen

- Name (kann individuell gewählt werden)

- Status (aktiviert/deaktiviert)

- Logs (ja/nein) --> Nur im Störungsanalysen Fall zu aktivieren

Richtlinien bearbeiten

- Richtlinien (akzeptieren oder verwerfen)

- Zielports (Port bei Vorlage oder individuell durch erstellen einer "Custom Appliance" einzelner Port oder Portbereich oder mehrere Ports oder Bereiche)

- Quellports (Port bei Vorlage oder individuell durch erstellen einer "Custom Appliance" einzelner Port oder Portbereich oder mehrere Ports oder Bereiche)

Regeln IP-Adressen

- IP-Version (beliebig, IPv4 oder IPv6)

- Zieltyp (IPv4 oder IPv6) beliebige Adresse / einzelne Adresse / Subnetz / Adressbereich

- Quelltyp (IPv4 oder IPv6) beliebige Adresse / einzelne Adresse / Subnetz / Adressbereich

Die Optimierungen und Anpassungen wurden kommuniziert mit der: Centro Business 3.0 Firmware Release-Note "B41" (10.04.10).

Grundeinstellungen (LAN- und DMZ-Paketfilter)

Die im Router-Portal unter dem Reiter Firewall ➜ Grundeinstellungen angezeigten Firewall-Einstellungen hängen von der Verbindung oder der Verwendung fixer IP-Adressen ab.

Wenn keine fixen öffentlichen IP-Adressen abonniert wurden oder DMZ nicht aktiviert ist, wird nur die LAN-Firewall angezeigt.

Wenn DMZ aktiviert ist, werden sowohl die LAN- als auch die DMZ-Firewall angezeigt.

Für jede Firewall kann eine der folgenden Firewall-Stufen ausgewählt werden:

- Strict (Default): Die Firewall blockiert eingehenden Datenverkehr zu LAN oder DMZ, mit Ausnahme einiger weniger Regeln, die für die Routerverwaltung verwendet werden. In Bezug auf ausgehenden Datenverkehr vom LAN oder DMZ des Kunden wird nur eine kleine Gruppe von Ports blockiert.

- Custom: Der gesamte eingehende Datenverkehr für IPv4- und IPv6-Adressen zum LAN des Kunden wird blockiert. Der gesamte ausgehende Datenverkehr vom LAN des Kunden wird durchgelassen.

Filterregeln hinzufügen oder bearbeiten

Sobald die Firewall-Stufe des LAN oder der DMZ auf Custom gesetzt ist, können individuelle Regeln definiert oder bestehende angepasst werden. Dabei wird festgelegt, ob eingehender Verkehr aus dem Internet oder ausgehender Verkehr aus dem Kundennetz gefiltert werden soll.

Neue Regeln werden über Hinzufügen in den entsprechenden Bereichen erstellt: LAN-Firewall-Regeln, DMZ-Firewall-Regeln, WAN-LAN-Regeln oder LAN-WAN-Regeln.

Jede Filterregel besteht aus den folgenden Datenelementen:

Regeleinstellungen

- Name (kann individuell gewählt werden)

- Status (aktiviert/deaktiviert)

- Logs (ja/nein) --> Nur im Störungsanalysen Fall zu aktivieren

- Protokolle ("Beliebig", nur ICMP, nur GRE, nur AH, nur ESP)

Richtlinien bearbeiten

- Richtlinien (akzeptieren oder verwerfen)

- Zielports (Port bei Vorlage oder individuell durch erstellen einer "Custom Appliance" einzelner Port oder Portbereich oder mehrere Ports oder Bereiche)

- Quellports (Port bei Vorlage oder individuell durch erstellen einer "Custom Appliance" einzelner Port oder Portbereich oder mehrere Ports oder Bereiche)

Regeln IP-Adressen

- IP-Version (beliebig, IPv4 oder IPv6)

Wählt man IPv4 oder IPv6:

- Ziel Kriterium Typ (IPv4 oder IPv6) beliebige Adresse / einzelne Adresse / Subnetz / Adressbereich

- Quelle Kriterium Typ (IPv4 oder IPv6) beliebige Adresse / einzelne Adresse / Subnetz / Adressbereich

Grundeinstellungen (LAN- und DMZ-Paketfilter)

Die im Router-Portal unter dem Reiter Firewall ➜ Grundeinstellungen angezeigten Firewall-Einstellungen hängen von der Verbindung oder der Verwendung fixer IP-Adressen ab.

Wenn keine fixen öffentlichen IP-Adressen abonniert wurden oder DMZ nicht aktiviert ist, wird nur die LAN-Firewall angezeigt.

Wenn DMZ aktiviert ist, werden sowohl die LAN- als auch die DMZ-Firewall angezeigt.

Für jede Firewall kann eine der folgenden Firewall-Stufen ausgewählt werden:

- Balanced (Default):

Sofern entsprechende Portweiterleitungsregeln konfiguriert sind, leitet die Firewall in diesem Betriebsmodus den gesamten ausgehenden und eingehenden Datenverkehr von und zu LAN oder DMZ weiter, mit Ausnahme einer definierten Gruppe von Protokollen.

- Strict:

Die Firewall blockiert eingehenden Datenverkehr zu LAN oder DMZ, mit Ausnahme einiger weniger Regeln, die für die Routerverwaltung verwendet werden. In Bezug auf ausgehenden Datenverkehr vom LAN oder DMZ des Kunden wird nur eine kleine Gruppe von Ports blockiert.

- Custom:

Der gesamte eingehende Datenverkehr für IPv4- und IPv6-Adressen zum LAN des Kunden wird blockiert. Der gesamte ausgehende Datenverkehr vom LAN des Kunden wird durchgelassen.

- OFF: Swisscom empfiehlt das NICHT!

Die Firewall ist ausgeschaltet. Sowohl eingehende als auch ausgehende Verbindungen zum und vom LAN oder der DMZ des Kunden werden durchgelassen, und es besteht das Risiko einer Funktionsstörung infolge voller NAT-Session-Tabelle.

Filterregeln hinzufügen oder bearbeiten

Sobald die Firewall-Stufe des LAN oder der DMZ auf Custom gesetzt ist, können individuelle Regeln definiert oder bestehende angepasst werden. Dabei wird festgelegt, ob eingehender Verkehr aus dem Internet oder ausgehender Verkehr aus dem Kundennetz gefiltert werden soll.

Neue Regeln werden über Hinzufügen in den entsprechenden Bereichen erstellt: LAN-Firewall-Regeln, DMZ-Firewall-Regeln, WAN-LAN-Regeln oder LAN-WAN-Regeln.

Jede Filterregel besteht aus den folgenden Datenelementen:

Regeleinstellungen

- Name (kann individuell gewählt werden)

- Status (aktiviert/deaktiviert)

- Logs (ja/nein) --> Nur im Störungsanalysen Fall zu aktivieren

Richtlinien bearbeiten

- Richtlinien (akzeptieren oder verwerfen)

- Zielports (Port bei Vorlage oder individuell durch erstellen einer "Custom Appliance" einzelner Port oder Portbereich oder mehrere Ports oder Bereiche)

- Quellports (Port bei Vorlage oder individuell durch erstellen einer "Custom Appliance" einzelner Port oder Portbereich oder mehrere Ports oder Bereiche)

Regeln IP-Adressen

- IP-Version (beliebig, IPv4 oder IPv6)

- Zieltyp (IPv4 oder IPv6) beliebige Adresse / einzelne Adresse / Subnetz / Adressbereich

- Quelltyp (IPv4 oder IPv6) beliebige Adresse / einzelne Adresse / Subnetz / Adressbereich

FAQ – Firewall Management

Was ist eine Firewall?

Eine Firewall ist eine physische oder virtuelle Netzwerksicherheitsanwendung,

die sowohl den eingehenden als auch den ausgehenden Netzwerkverkehr überwacht

und als sicheres „Tor“ zwischen dem Netzwerk und dem öffentlichen Internet fungiert.

Wie funktionieren Firewalls?

Eine Firewall fungiert als sicheres Gateway und analysiert eingehende und ausgehende Datenpakete,

um festzustellen, ob sie sicher durch das Tor geleitet werden können.

Kann ich eine komplexe Firewall-Konfiguration speichern?

Ja, mehr dazu im Kapitel Backup und Wiederherstellen

Benötige ich mehrere Firewalls?

Das hängt ganz von der Art der Einrichtung des Kunden ab. Für den privaten Gebrauch oder ein einzelnes Büro ist beispielsweise nur eine Firewall erforderlich.

Für größere Organisationen können mehrere Firewalls verwendet werden, auch abhängig von der Größe des Netzwerks – insbesondere, wenn dieses Zweigstellen, Remote-Benutzer usw. umfasst.

Was kann passieren, wenn ich keine Firewall verwende?

Wenn die Firewall deaktiviert wird, kann der gesamte ein- und ausgehende Datenverkehr ungehindert durch das Swisscom-Netz fließen. Attacken sind die unmittelbare Folge! Das beeinträchtigt den Trust-Level und die Reputation des ISP auf internationaler Ebene massiv (Blacklisting). Swisscom empfiehlt das NICHT!

Fehlt Ihnen hier etwas? Geben Sie uns Feedback! pilot@swisscom.com Bitte beschreiben Sie in welchem Bereich, Sie was erwarten würden oder was wir besser machen könnten.